今回はAzure Active Directoryの多要素認証(MFA)についてご紹介いたします。

Azure Active Directoryでは標準でMFAに対応しており、自社で環境を用意しないでも利用することが出来ます。

また、認証する方法も

・ 携帯電話

– 電話による認証

– SMSによる認証

・ 会社電話への電話による認証

・ スマフォアプリ

– アプリへの通知

– ワンタイムパスワード

と様々な方法に対応しております。

なお、以下を確認する上での注意点として「10分以上に作業完了しないとエラーになる」ので10分以内に終わるように注意して行いましょう。

多要素認証の有効化

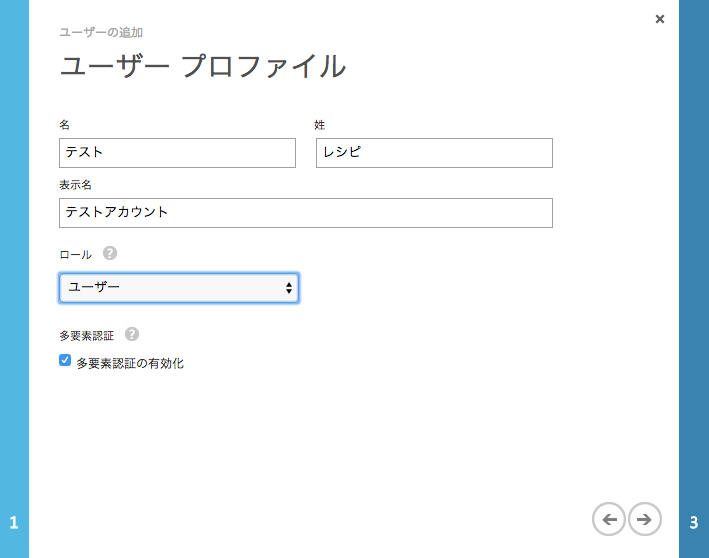

1. ユーザー作成時に有効化

Active Directoryに対してユーザー追加時に「多要素認証の有効化」にチェックしたままアカウント作成すると、該当アカウントでログイン時に有効に出来ます。

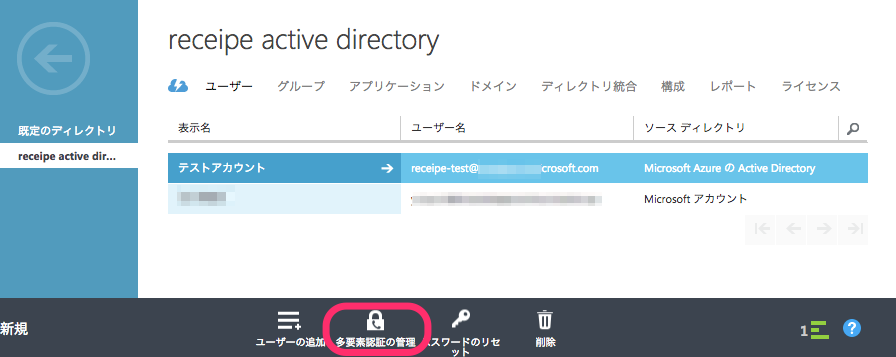

2. 該当のディレクトリ画面で多要素認証の設定を行いたいユーザーを選択した状態でページ下部「多要素認証の管理」から行います。

多要素認証の設定

1. 有効化したアカウントでログインすると初回ログイン時に有効化するように促されます。

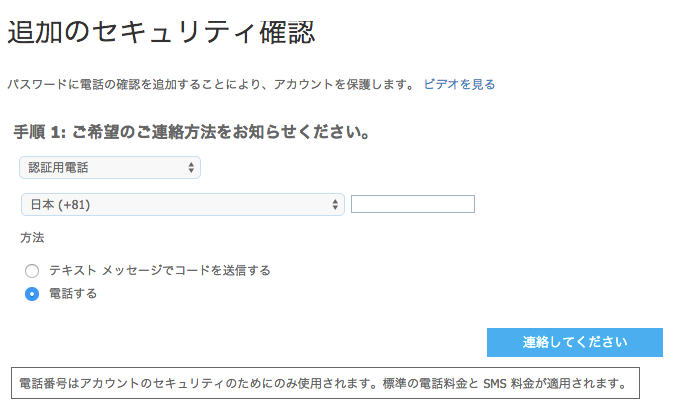

2. 追加セキュリティ確認では3つの手順から選択します。

・ 認証用電話

国を選択し、電話番号を入力します。

SMS または 電話で認証することが出来ます。

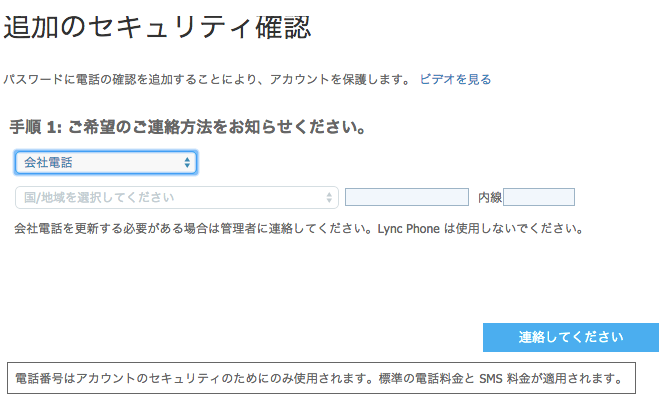

・ 会社電話

会社電話の場合、電話番号を入力するだけでOKです。

必要な場合は内線まで入力して下さい。

・ モバイルアプリケーション

通知 または ワンタイムパスワードを選択して「セットアップ」をクリックします。

QRコードが表示されるので、スマートフォンのMFAアプリケーションから読み取る必要があります。

今回はiPhoneの”PhoneFactor, Inc.”のMulti-Factor Authenticationを利用ます。

アプリを起動してQRコードを読み取って下さい。

設定後のサインイン

追加後はサインインする度に多要素認証を求められます。

1. 通常のメールアドレス・パスワードでサインイン

2. 多要素認証が実行されるので、ワンタイムパスワード等を入力するとサインイン出来ます。

如何でしたでしょうか?

今回はAzure Active Directoryに対して複数の他要素認証でログインする方法について紹介しました。

電話等の方法により若干のコストは発生しますが、非常に簡単に多要素認証環境が出来る事が確認できました。

次回もお楽しみに!!