今回はAzure ネットワーク セキュリティ グループについてご説明しようと思います。

ネットワーク セキュリティ グループ概要

ネットワーク セキュリティ グループは新ポータルで追加された機能で、以前はサービスごとに設定する必要がありました。

そのため、現状どのサービスでどのポートを開いているかなど確認がいまいち不便でした。

新しく追加されたネットワーク セキュリティ グループでは一括管理が行えるようになり、複数サービスに紐付けが可能なため、利便性が大きく上がりました。

ネットワーク セキュリティ グループを設定する

実際にネットワーク セキュリティ グループを設定してみます。

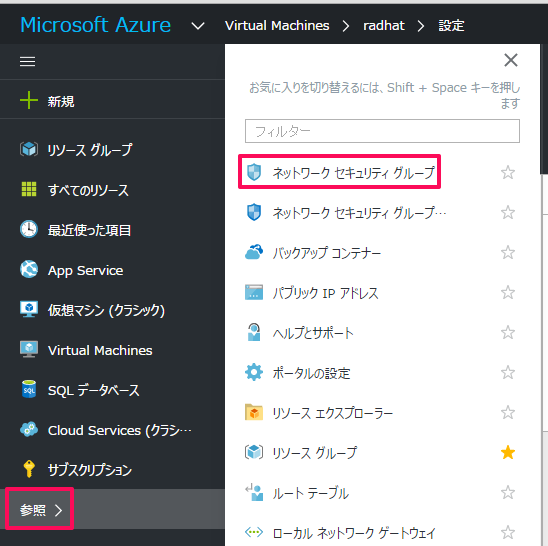

新ポータルから「参照」「ネットワーク セキュリティグループ」を選択します。

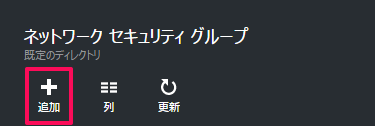

次にネットワークセキュリティグループの項目から「追加」を選択します、

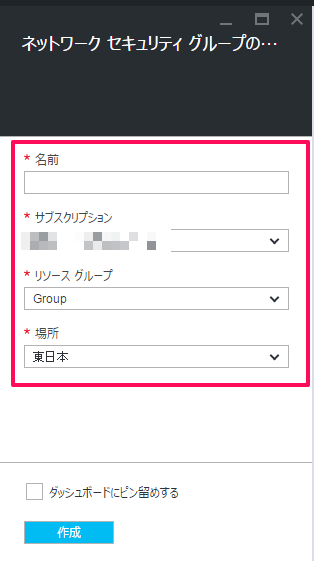

セキュリティグループ作成画面では作成するセキュリティグループの名前、サブスクリプションの選択、リソースグループの選択、リージョンの選択を行い、作成します。

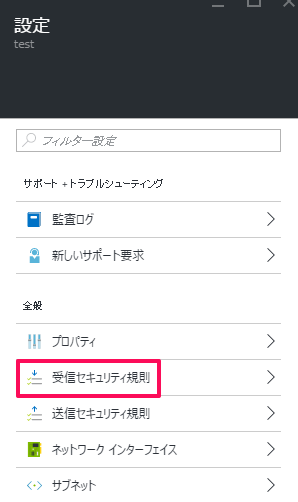

作成後、作成されたセキュリティグループを選択します。

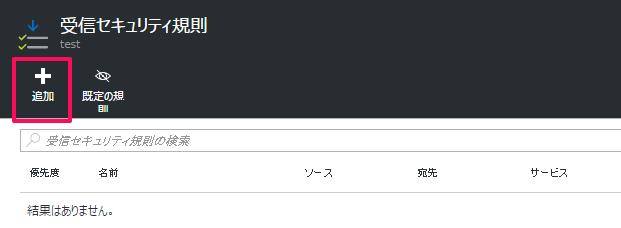

設定画面になるので受信セキュリティ規則を選択します。

受信セキュリティ規則のメニューで「追加」を選択します。

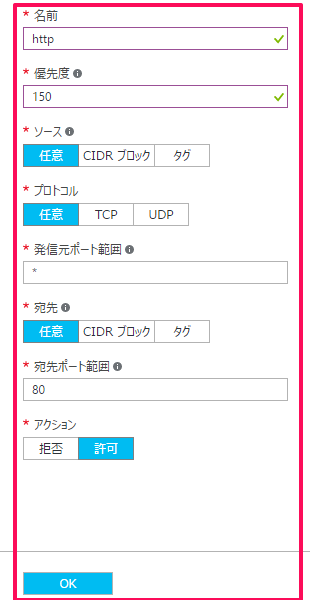

新たなセキュリティグループを追加する場合、名前を入力します。

優先度には対象のセキュリティグループがどれだけ重要かを考慮して数値を入力します。

100に近いほど優先されます。

ソースは任意、CIDRブロック、タグの選択肢があります。

任意は全開放、CIDRは特定のIPレンジを選択する場合、タグは指定タグがついたサービスからのアクセスを許可します。

プロトコルはTCP、UDPどちらのポートを解放するか指定ができます。

任意の場合、両方に適用されます。

発信元ポート範囲については接続側のポート番号が異なる場合があるので、

どのポートからアクセスした場合許可するか、といった設定が可能です。

下記画像のように入力が*であれば全てのポートを許可することができます。

1-100のような形で範囲指定が可能です。

宛先はソースと同様に任意、CIDRブロック、タグの選択肢があります。

設定する場合ソースと同様の入力を行います。

宛先ポート範囲は受信側の開放するポートを入力します。

アクションはこのネットワーク セキュリティ グループは許可するのか、拒否するのかを選ぶことができます。

設定が完了後、次に進みます。

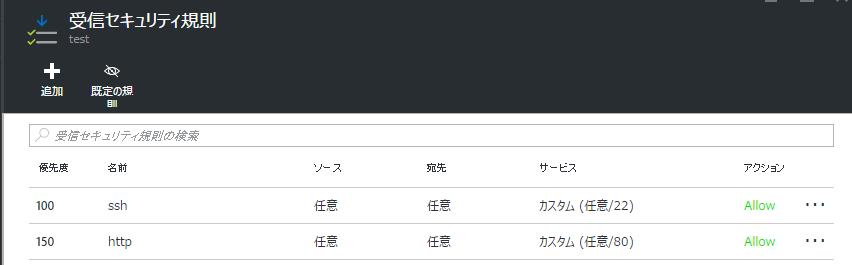

ルールが作成されたのが確認できます。

作成したネットワーク セキュリティ グループは仮想マシンなどの項目で選択することができます。

いかがでしたでしょうか。

ネットワーク セキュリティ グループの設定の使い方についてご紹介しました。

セキュリティ状況が確認しやすくなり便利だと思います。

旧ポータルを使っている人はそろそろ新ポータルへ移行してはいかがでしょうか。

次回をお楽しみに。