今回はAzuru 仮想ネットワークとAWSとのVPN接続についてご紹介いたします。

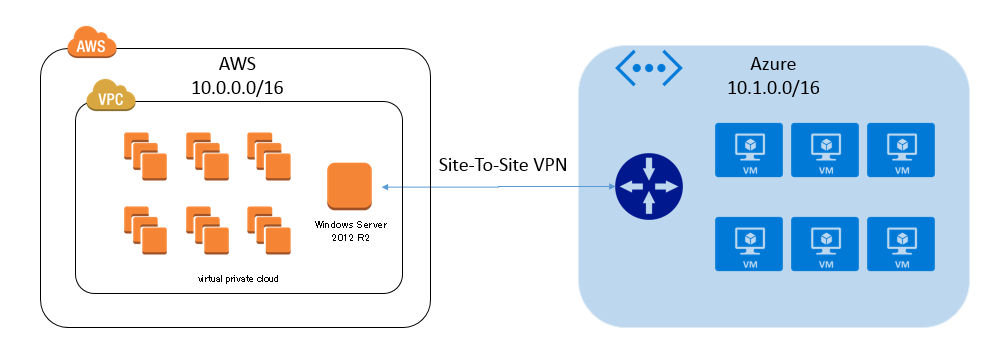

今回の構成

Azure 仮想ネットワークとAWSのVPCをVPNで接続してみたいと思います。

AWS側ではWindows Serverを立ててルーティングを行う形になります。

AWS側準備

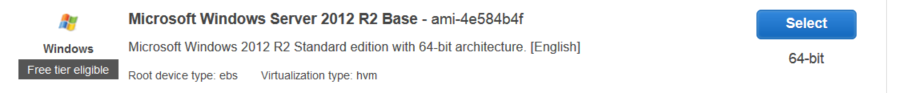

1.インスタンスの起動

先ずはAWS側でWindows Serverを立てます。

次のAMIを利用しました。

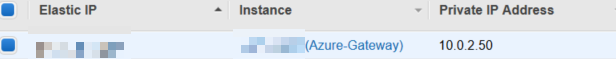

2.EIPの設定

インスタンスに対して、EIPを設定しておきます。

Azure側準備

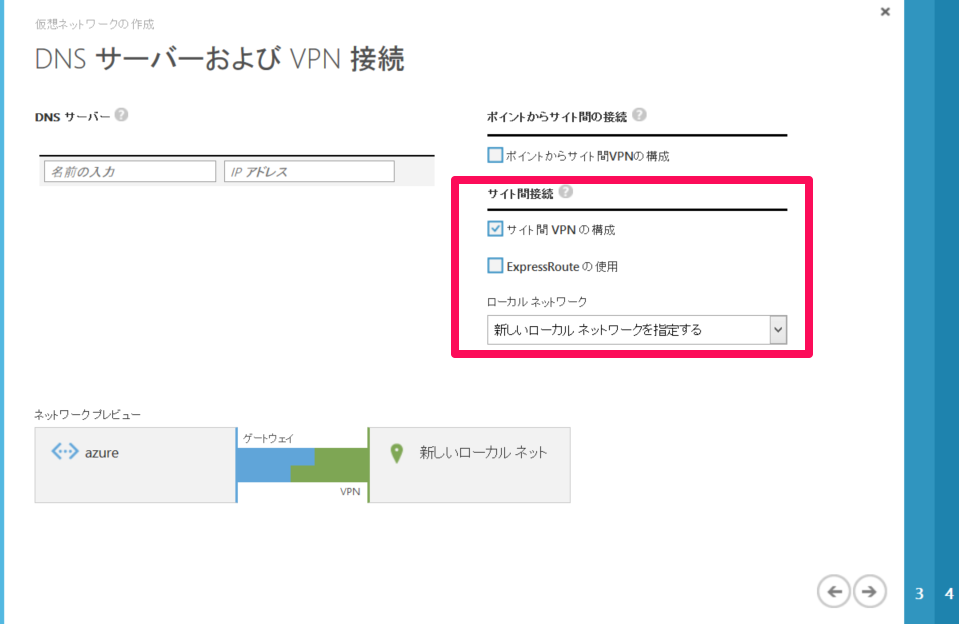

1.仮想ネットワークの作成

次にAzure側の仮想ネットワークを作成します。

サイト間接続を有効にして進めていきます。

2.サイト間接続設定

AWSに立てたサーバのEIPとアドレスレンジを設定します。

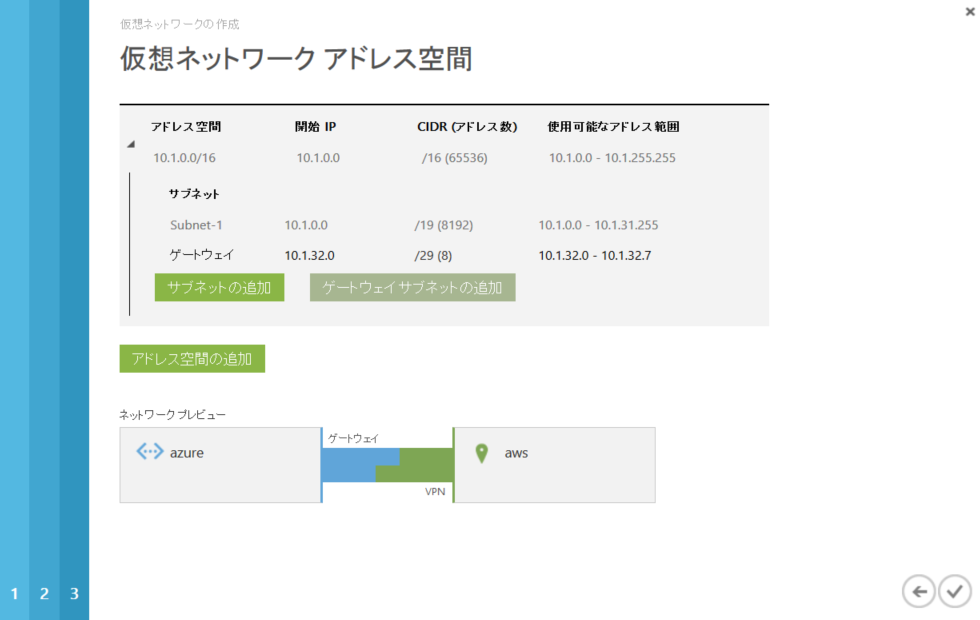

3.アドレス空間

Azure側のアドレス空間をAWSと被らないように設定します。

作成が完了するのを待ちます。

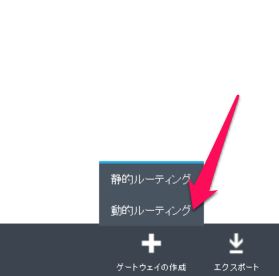

4.ゲートウェイ作成

動的ルーティングでゲートウェイを作成します。

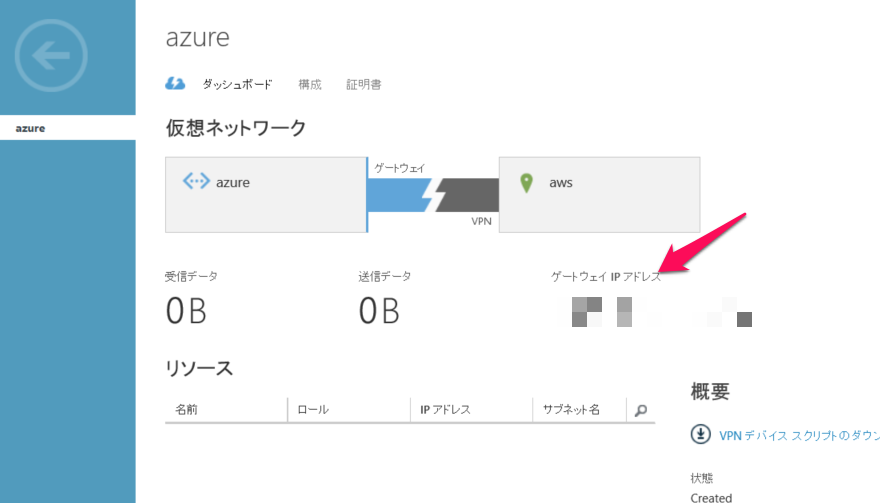

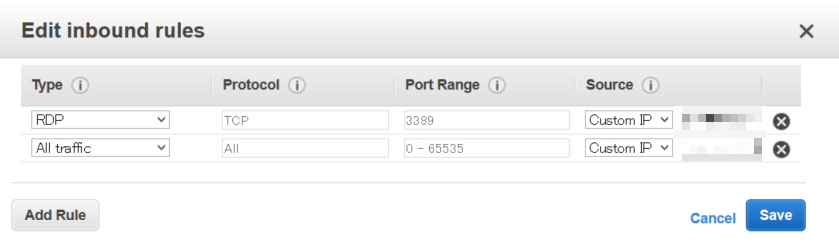

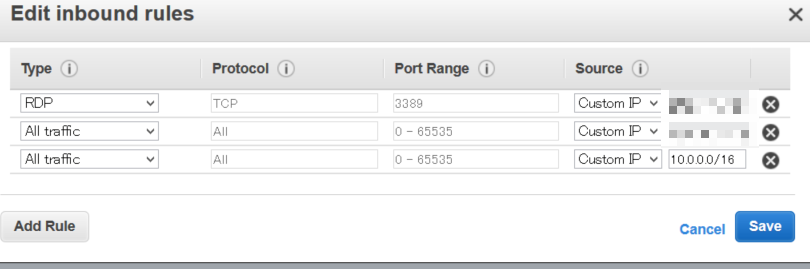

作成されたゲートウェイのIPをAWSのインスタンスに許可しておきます。

※今回は検証の為、All trafficで開放しています。

5.VPNデバイス構成スクリプトの取得

VPNデバイス構成スクリプトを取得します。

VPN設定

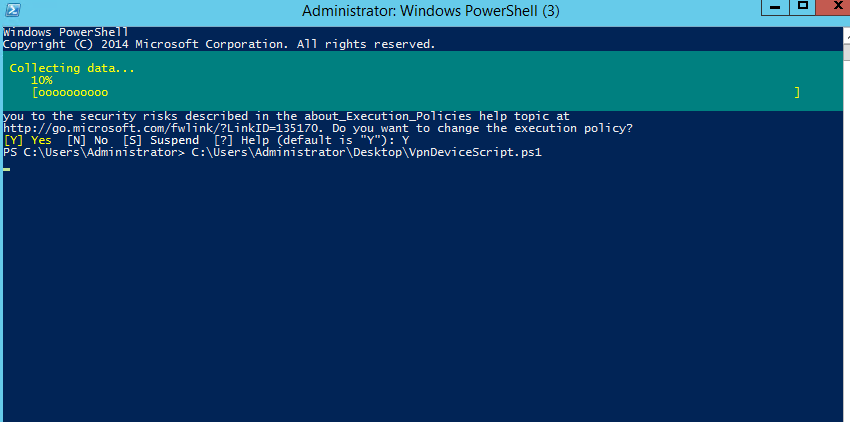

1.VPNデバイス構成スクリプトの実行

取得したVPNデバイス構成スクリプトをインスタンスで実行します。

Windows PowerShell コンソールで以下コマンドを実行してからスクリプトを実行します。

Set-ExecutionPolicy Unrestricted

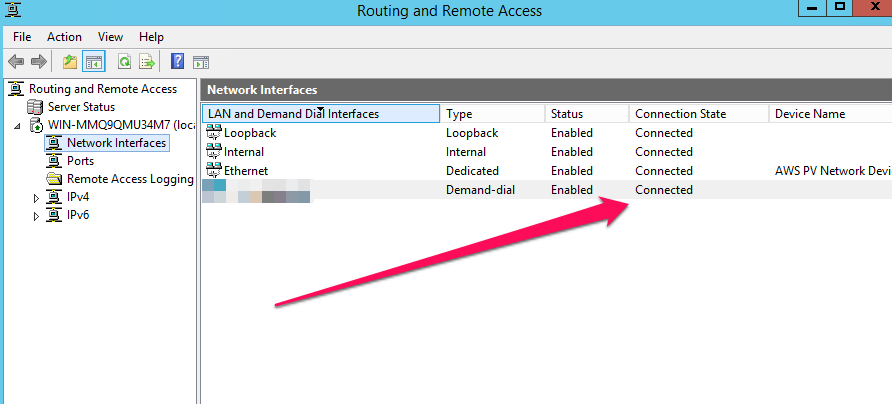

「ルーティングとリモートアクセス」を起動して確認してみます。

Azureポータルでも確認してみます。

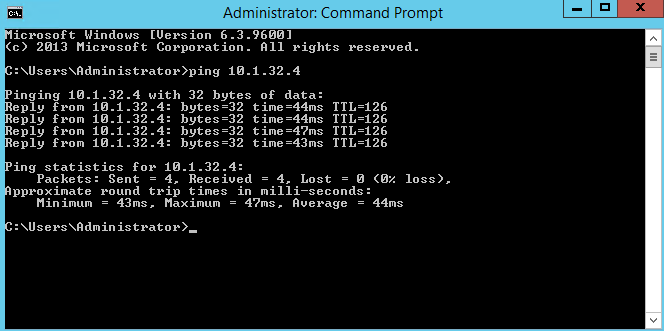

インスタンスから対向ゲートウェイに対してpingで確認してみます。

2.AWS側ルーティングの設定

AWS側のルーティング設定を行います。

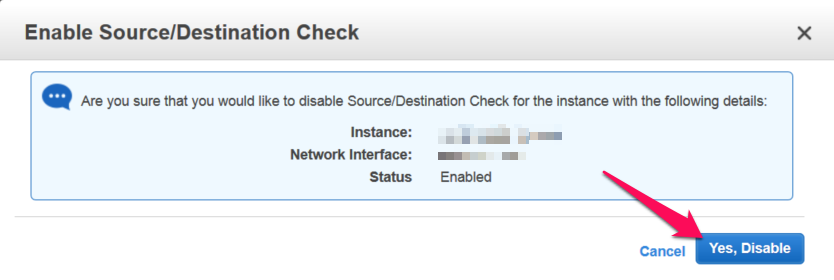

先ずはインスタンスで「Source/Destination Check」をDisabledに変更します。

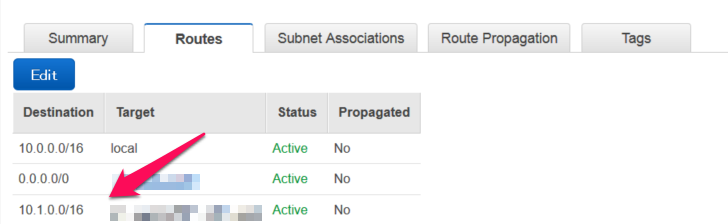

次に該当のVPCのRouteTableでAzure(10.1.0.0/16)へのアクセスをルーティングサーバに向けます。

また、ルーティングサーバでVPC内部からのアクセスを許可しておきます。

それでは確認してみます。

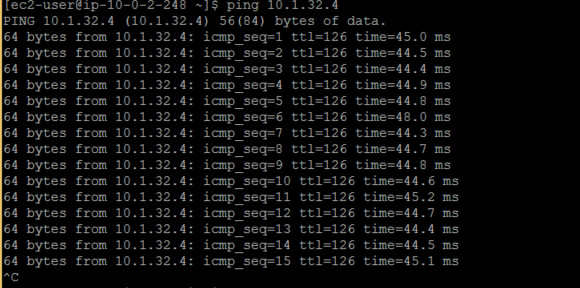

VPC内部の別インスタンスから対向ゲートウェイにpingをうってみます。

ルーティングされているのがわかりますね。

Azureポータルでもデータ送受信が更新されています。

次回もお楽しみに!!!