本記事では、Azure OpenAI Serviceを使ったアプリケーションで、Azure AD 認証とクライアント シークレットを使用してセキュアに API を呼び出す方法について解説します。マネージド ID を使用すると、アプリケーションが Azure AD の資格情報を保持する必要がなく、セキュリティが向上します。

以前の記事「OpenAIとAzure OpenAI Serviceの比較: 10分で出来るOpenAIからのスムーズな移行ガイド」では、API Keyを使う方式でしたが本記事ではAzure ADを使った方式となります。

実装手順の概要

利用に当たり以下の要素が必須となります。

- Azure サブスクリプション

- ID/Keyを発行用のアプリケーション登録

- Azure サブスクリプション内の Azure OpenAI サービスへのアクセスの許可

この3つを準備した上で、実際のプログラムを記述する必要があります。

ID/Keyを発行するためのアプリケーションの登録

プログラムからAzure AD認証をするためには、Azure Active Directory (Azure AD) に新しいアプリケーション登録を作成し、クライアント ID とクライアント シークレットを生成する必要があります。以下に手順を示します。

- Azure ポータルにサインインします:

Azure Portal にサインインし、自分のアカウントが目的のサブスクリプションにアクセスできることを確認してください。 - Azure Active Directory に移動します:

左側のナビゲーションペインで [Azure Active Directory] をクリックします。 - アプリケーション登録を作成します:

[アプリの登録] をクリックし、画面上部の [+ 新規登録] をクリックして新しいアプリケーション登録を作成します。必要な情報を入力し、[登録] をクリックして新しいアプリケーションを作成します。

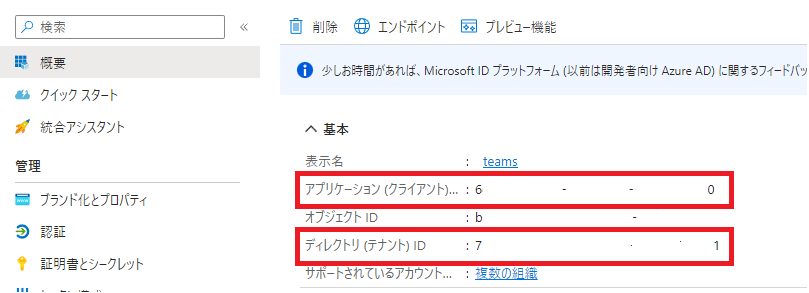

例えば「openai client」という名前でアプリケーションを登録しています。 - クライアント ID 、テナント ID を取得します:

アプリケーション登録の概要ページで、クライアント ID を確認し、メモしておきます。これがAZURE_CLIENT_ID環境変数に設定する値です。以下2つの値が必要となるものですので、メモしておきます。

アプリケーション(クライアント)ID AZURE_CLIENT_ID

ディレクトリ(テナント)ID AZURE_TENANT_ID

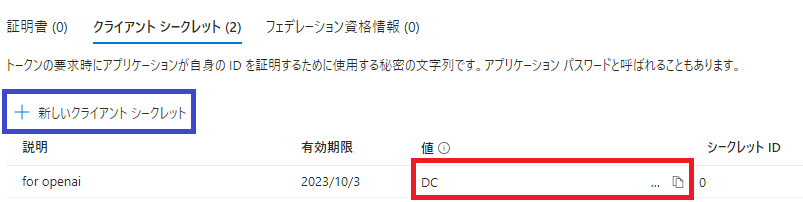

- クライアント シークレットを生成します:

左側のナビゲーションペインで [証明書とシークレット] をクリックし、[クライアント シークレット] セクションに移動します。[新しいクライアント シークレット] をクリックし、必要な情報を入力して新しいシークレットを生成します。クライアント シークレットは、アプリケーションが Azure AD の資格情報を保持する必要がなく、セキュリティが向上します。 - クライアント シークレットを取得します:

生成されたクライアント シークレットをすぐにメモしておきます。一度ページを離れると、シークレットの値は表示されなくなります。これがAZURE_CLIENT_SECRET環境変数に設定する値です。

これらの値を環境変数に設定することで、EnvironmentCredential が Azure AD に認証できます。

次に、このクレデンシャルが Azure OpenAI サービスなどのリソースにアクセスできるように、適切なロール割り当てとアクセス許可を設定を行います。

目的の Azure サブスクリプション内の Azure OpenAI サービスへのアクセスの許可

アクセス許可について説明します。Azure OpenAI サービスへのアクセス許可を設定する方法は次の通りです。

- Azure ポータルにサインイン:

Azure ポータル にサインインし、自分のアカウントが目的のサブスクリプションにアクセスできることを確認してください。 - Azure OpenAI サービスに移動:

左側のナビゲーションペインで [すべてのリソース] をクリックし、目的の Azure OpenAI サービスを選択してください。 - アクセス許可を設定:

Azure OpenAI サービスのブレードで [アクセス制御 (IAM)] をクリックします。[ロールの割り当て] タブが表示されます。 - ロールの割り当てを追加:

[+ 追加] ボタンをクリックし、[ロールの割り当ての追加] を選択します。新しいロールの割り当て設定画面が表示されます。 - ロールとメンバーを選択:

[ロール] ドロップダウンから、適切なロールを選択します。通常、Azure OpenAI サービスを利用する場合、「Cognitive Services Contributor」ロールを選択します。

次に、[メンバーの選択] をクリックし、アクセス許可を付与するユーザー、グループ、またはアプリケーションを検索して選択します。[選択] をクリックして画面に戻ります。

ここで先程Azure AD上に作成したアプリケーション名を選択します。(例:openai client) - ロールの割り当てを保存:

画面下部の [保存] ボタンをクリックして、ロールの割り当てを保存します。

これにより、選択したメンバーに Azure OpenAI サービスへのアクセス許可が付与されます。これらの手順に従って、Azure Portal から目的の Azure サブスクリプション内の Azure OpenAI サービスへのアクセス許可を設定することができます。

実装手順

上記設定が完了した状態で、まずは環境変数の設定を行います。

Windows の場合:

コマンドプロンプトや PowerShell を使って、次のように環境変数を設定できます。

|

1 2 3 |

setx AZURE_CLIENT_ID "your_client_id" setx AZURE_CLIENT_SECRET "your_client_secret" setx AZURE_TENANT_ID "your_tenant_id" |

Linux/macOS の場合:

ターミナルを使って、シェルの設定ファイル (.bashrc, .bash_profile, .zshrc など) に次のように環境変数を追加します。

|

1 2 3 |

export AZURE_CLIENT_ID="your_client_id" export AZURE_CLIENT_SECRET="your_client_secret" export AZURE_TENANT_ID="your_tenant_id" |

また、今回はDefaultAzureCredentialライブラリを利用するため、事前にインストールが必要です。

|

1 |

!pip install azure.identity |

プログラムは前回の記事と同様に、OpenAIからAzure OpenAI Serviceへの移行方法を参考に説明します。

OpenAIで作成したプログラムの以下の部分を変更するだけでAzure AD認証に移行できます。

|

1 2 3 4 5 6 |

import openai openai.api_key = "<API-KEY>" ~中略~ model="gpt-4", # モデル |

以下がAzure AD認証に変更したときのプログラムとなります。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

import openai from azure.identity import DefaultAzureCredential # Request credential default_credential = DefaultAzureCredential() token = default_credential.get_token("https://cognitiveservices.azure.com/.default") # Setup parameters openai.api_type = "azure_ad" openai.api_key = token.token openai.api_version = "2023-03-15-preview" openai.api_base = "https://<RESOURCE-NAME>.openai.azure.com/" ~中略~ engine="gpt-4", # エンジンはAzure OpenAI Studio内でデプロイした"デプロイ名" |

API Keyを使う方法に比べて手順は増えますが、クライアント シークレットを使用することでサーバ上にAPI Keyを保存する必要がなく、セキュリティが向上します。

まとめ

この記事では、Azure OpenAI Serviceを使ったアプリケーションで、APIキーからAzure AD認証とマネージドIDを使用したセキュアなAPI呼び出し方法への移行方法が解説されています。APIキーの代わりにAzure ADを使用することで、アプリケーションがAzure ADの資格情報を保持する必要がなく、セキュリティが向上します。APIキーは不適切な管理や漏洩によって攻撃者に悪用されるリスクがありますが、Azure ADとマネージドIDを使用することで、そのリスクを軽減できます。さらに、Azure ADは組織全体でアクセス制御を一元管理できるため、セキュリティポリシーの遵守が容易になります。

この記事を参考に、Azure OpenAI Serviceを使用する際にAzure AD認証とマネージドIDを導入して、アプリケーションのセキュリティを強化し、将来的な発展に備えることができます。